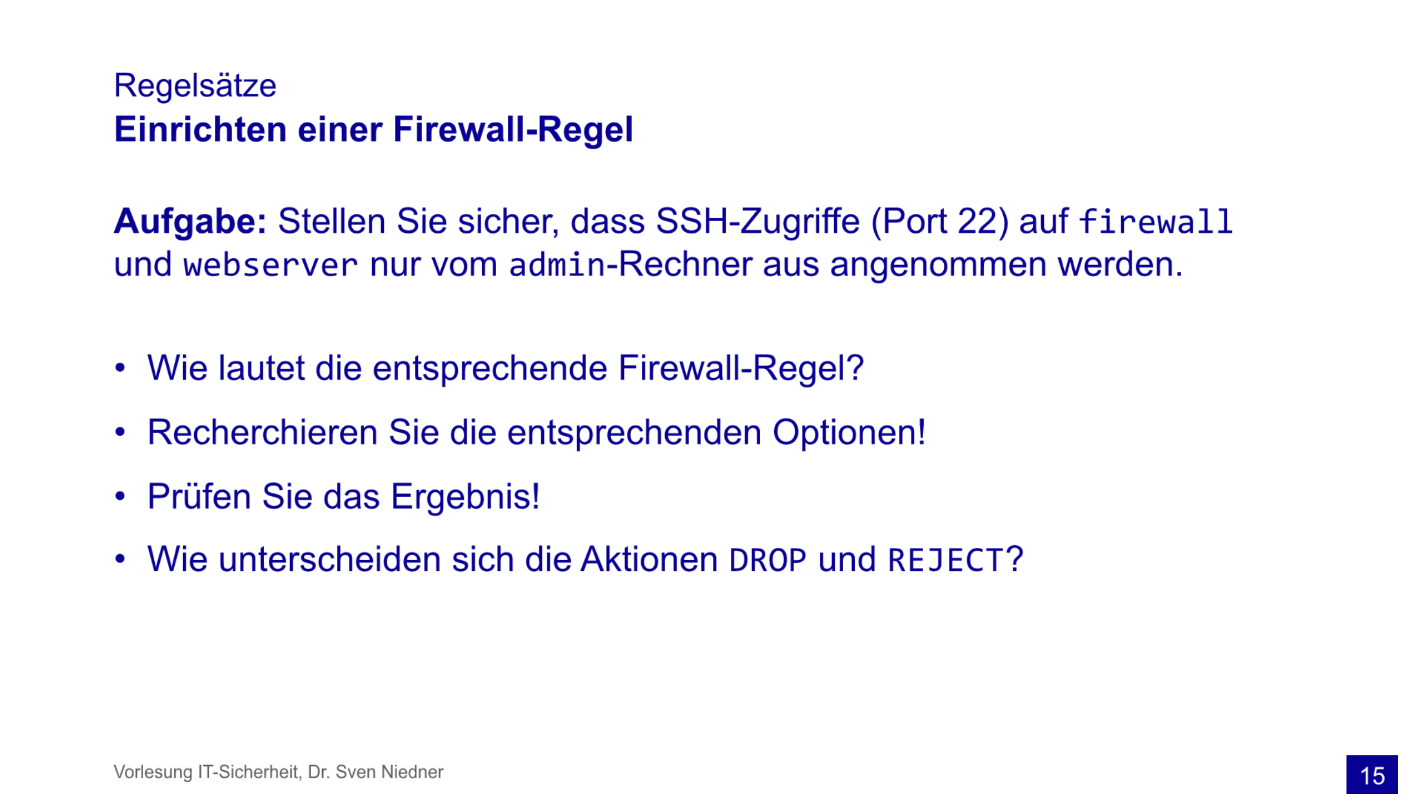

Härtung Firewall

Firewall-Commands (auf Webserver und Firewall)

# Akzeptiert Verbindung von Adminserver

iptables -A INPUT -p tcp -s 10.10.10.4 --dport 22 -j ACCEPT

# Lässt keine erstmal keine Verbindung auf Port 22 zu

iptables -A INPUT -p tcp -s 0.0.0.0/0 --dport 22 -j DROP

# Für jeden weiteren Eintrag - Input auf 2 damit die 0.0.0.0/0 Regel an Pos 1 bleibt

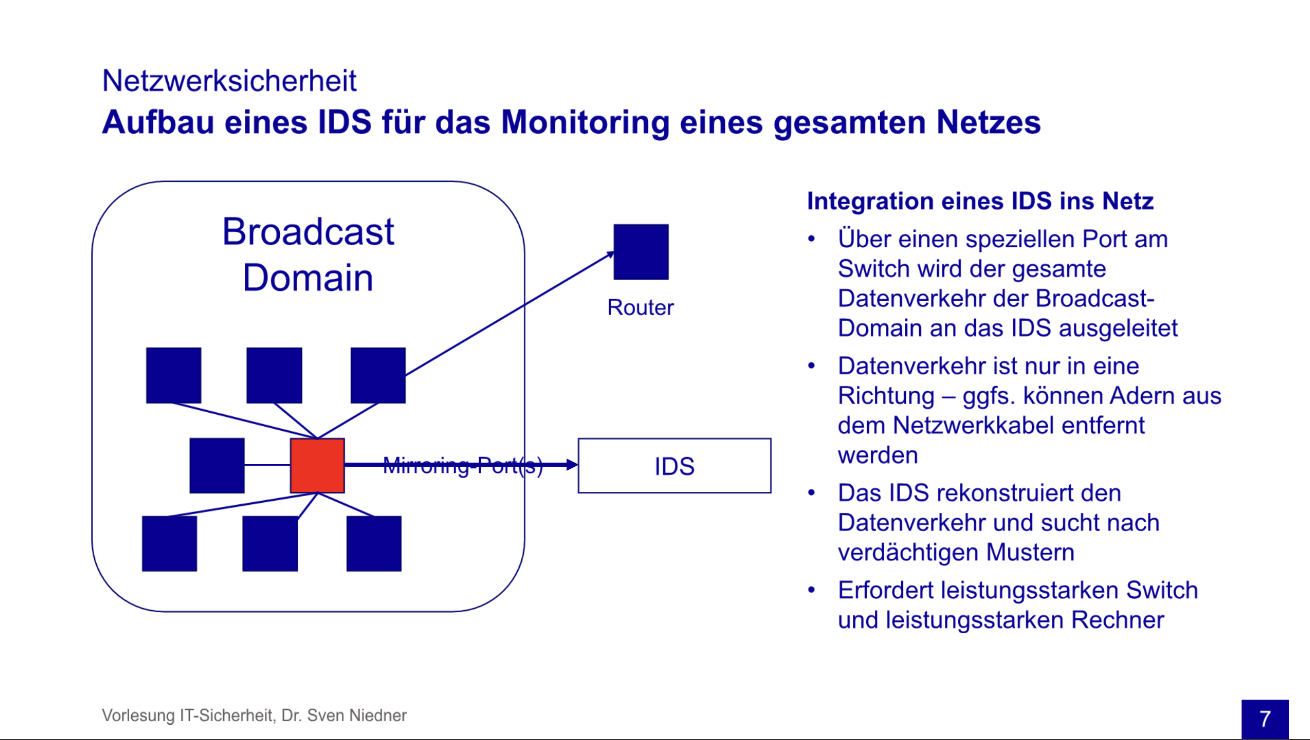

iptables -I INPUT 2 -p tcp -s hier neue ip --dport 22 -j ACCEPT Intrusion Detection System

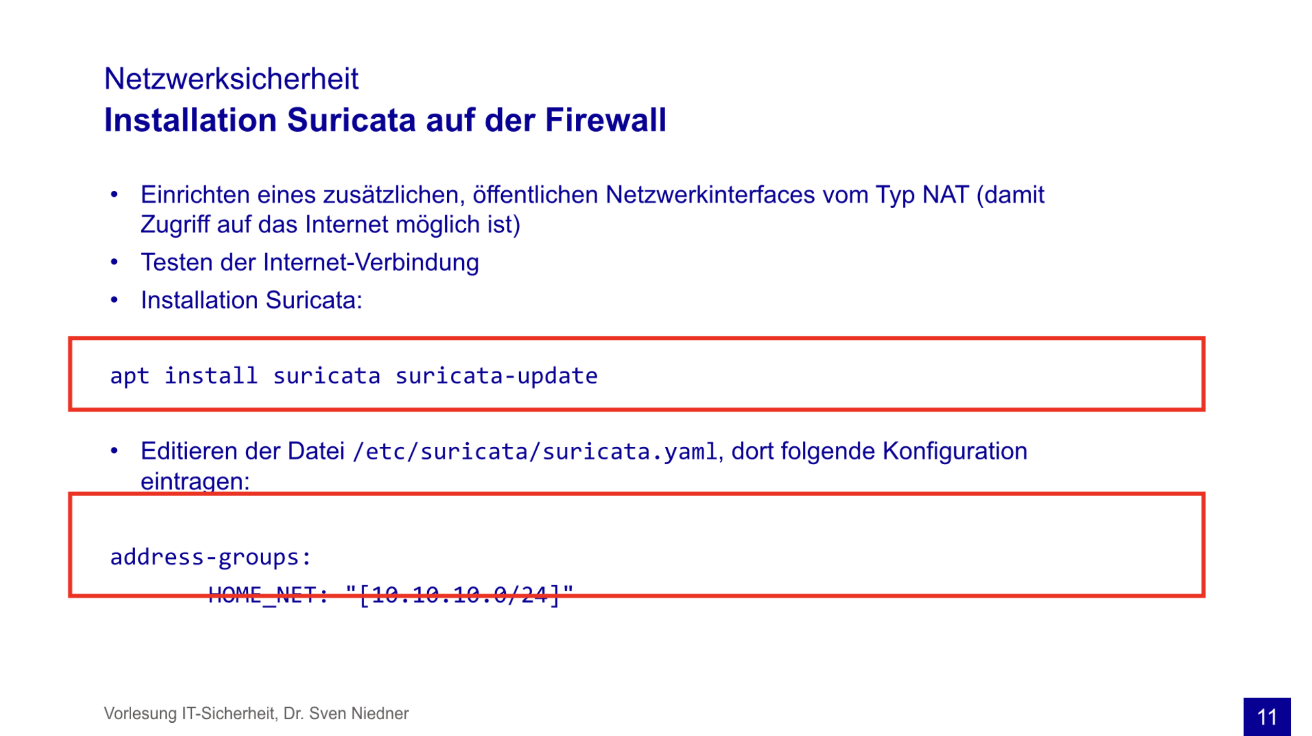

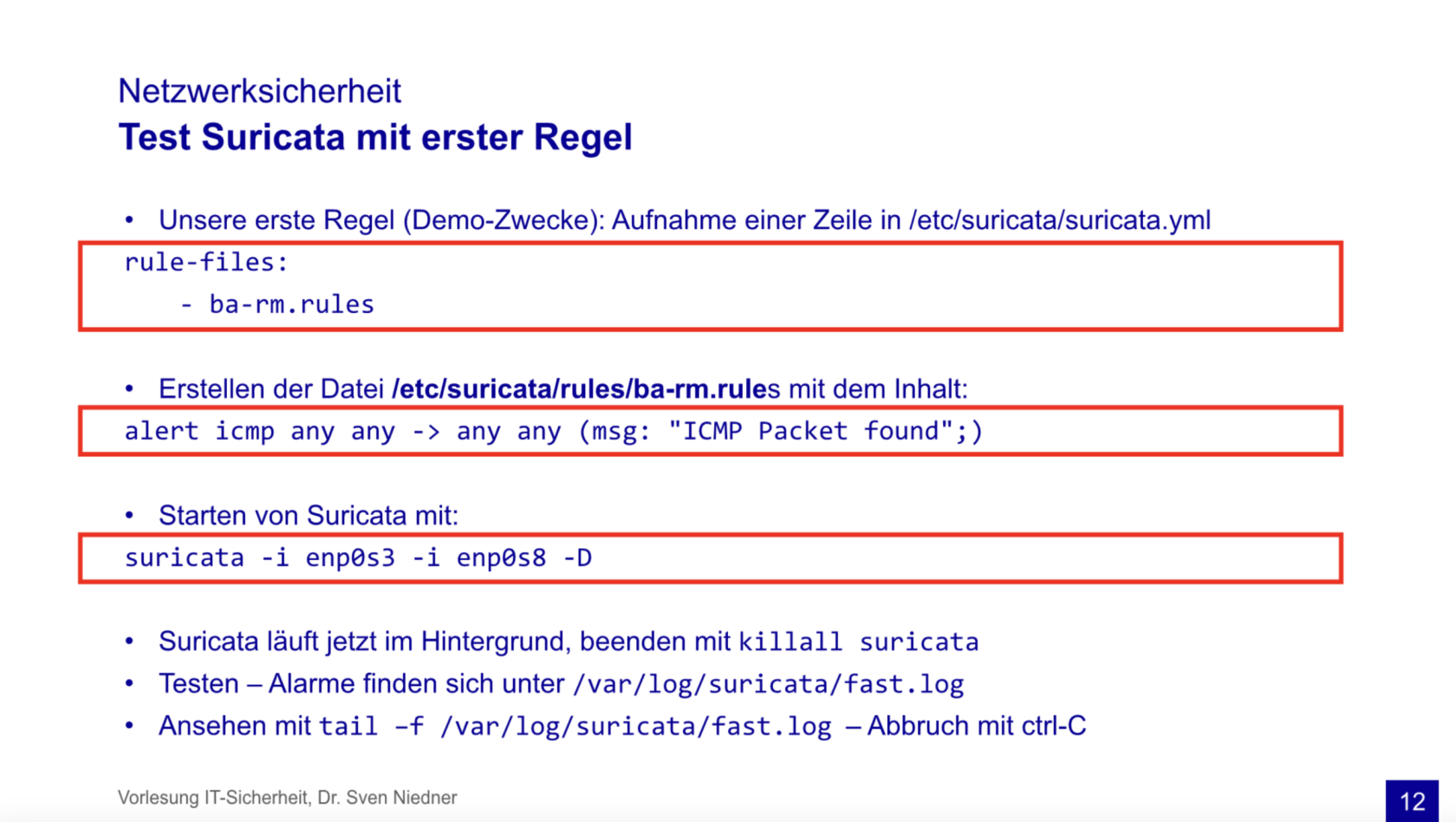

# Start von Suricata

# -D = Detatched

# suricata -i [INTERFACE1] -i [INTERFACE2] -D

suricata -i ens160 -i ens256 -DCommands zum Beenden

# Prozess anzeigen

ps aux | grep suricata

# Prozess killen

kill -9 [PID]

# oder

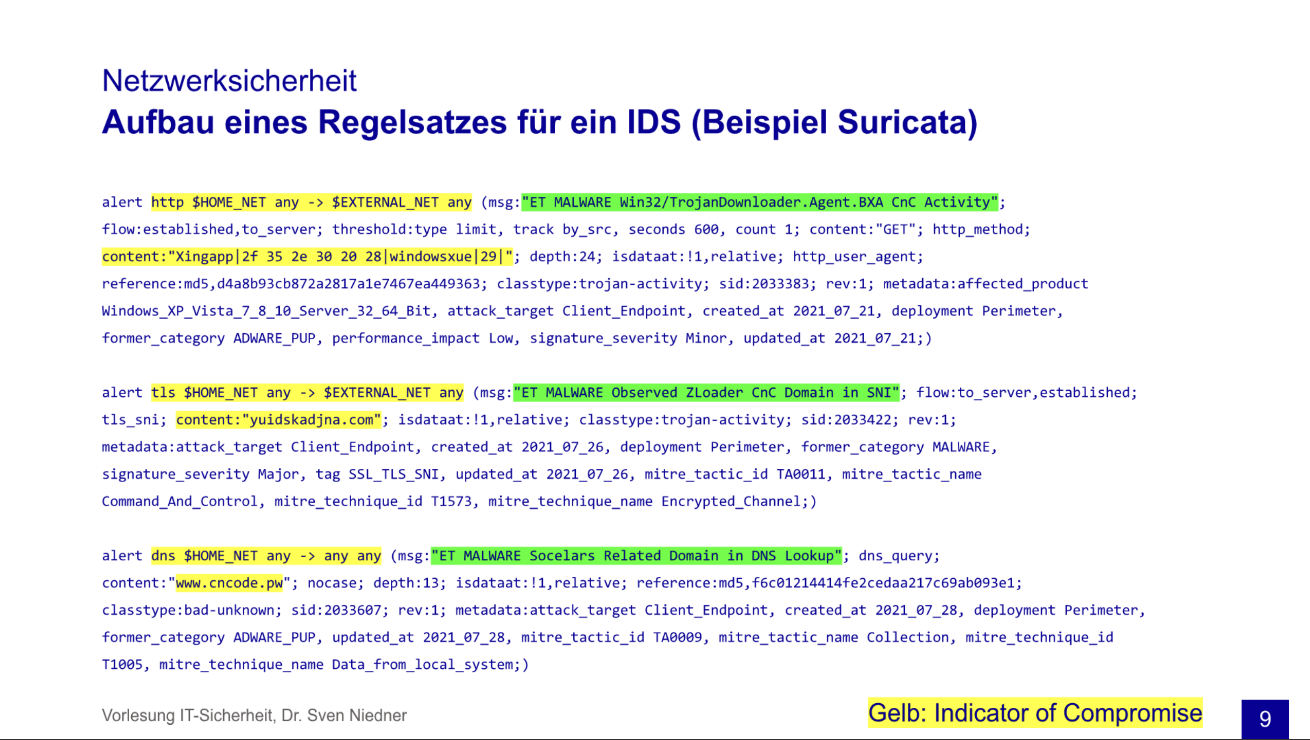

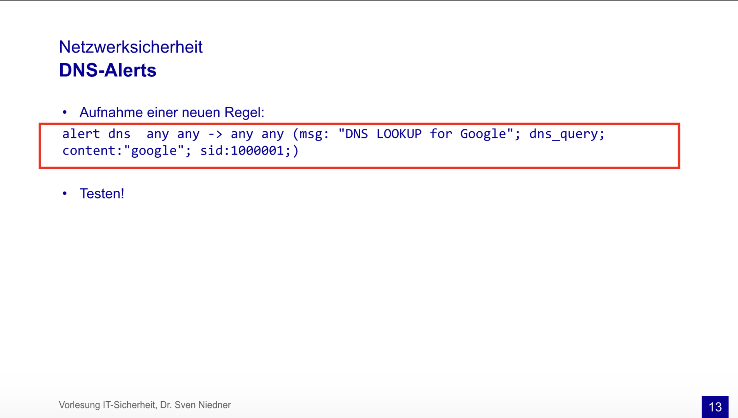

kill [PID]Diese Regel in Suricata überwacht den DNS-Verkehr (Domain Name System) und löst eine Warnung aus, wenn eine DNS-Anfrage den Begriff "google" enthält.

- alert dns: Dies gibt an, dass die Regel auf DNS-Verkehr angewendet wird.

- dns any any -> any any: Dies bedeutet, dass die Regel für jede DNS-Anfrage von jeder Quelle zu jedem Ziel gilt.

- (msg: "DNS LOOKUP for Google";: Dies ist die Nachricht, die in der Warnung angezeigt wird.

- dns_query;: Dies gibt an, dass die Regel nur auf DNS-Anfragen angewendet werden soll (keine Antworten).

- content: "google";: Dies ist die Bedingung, die erfüllt sein muss, damit die Warnung ausgelöst wird. Die DNS-Anfrage muss das Wort "google" enthalten.

- sid:1000001;) Dies ist eine eindeutige ID für die Regel.

Mit folgenden Befehlen kann man testen:

# Google pingen

ping google.com

# DNS-Auflösung

nslookup google.com